وراکریپت

| |

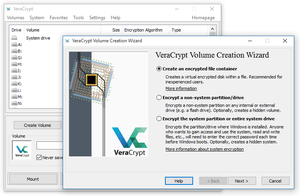

وراکریپت ۱٫۱۷ در ویندوز 10 | |

| توسعهدهنده(ها) | IDRIX (مستقر در پاریس، فرانسه)[۱] |

|---|---|

| انتشار ابتدایی | ۲۲ ژوئن ۲۰۱۳ |

| مخزن | |

| نوشتهشده با | سی، سی++, اسمبلی |

| سیستمعامل |

|

| بنسازه رایانش | IA-32, x86-64, AArch64 and armhf |

| در دسترس به | 40[۲] |

| گونه | نرمافزار رمزگذاری دیسک |

| پروانه | دارای مجوز چندگانه به عنوان مجوز آپاچی ۲٫۰ و مجوز تروکریپت 3.0[۳] |

| وبگاه | |

وراکریپت (به انگلیسی: VeraCrypt) یک ابزار رایگان و منبع باز برای رمزنگاری دیسک یا به اصطلاح رمزگذاری در حین پرواز (OTFE) است.[۴] این نرمافزار میتواند یک دیسک رمزگذاری شده مجازی ایجاد کند که درست مانند یک دیسک معمولی اما در یک فایل کار میکند. همچنین میتواند یک پارتیشن[۵] یا (در ویندوز) کل دستگاه ذخیرهسازی را با احراز هویت پیش از راهاندازی رمزگذاری کند.[۶]

وراکریپت انشعابی از پروژه متوقف شده تروکریپت است.[۷] در ابتدا در ۲۲ ژوئن ۲۰۱۳ منتشر شد. بسیاری از پیشرفتهای امنیتی پیادهسازی شدهاند و نگرانیها در ممیزی کد تروکریپت برطرف شدهاست. وراکریپت شامل بهینهسازیهایی برای توابع هش رمزنگاری و رمزنگاریهای اصلی است که عملکرد را در CPUهای مدرن افزایش میدهد.

طرح رمزگذاری[ویرایش]

وراکریپت از AES، Serpent، توفیش، Camellia و Kuznyechik به عنوان رمز استفاده میکند. نسخه ۱٫۱۹ استفاده از رمز ماگما را در پاسخ به ممیزی امنیتی متوقف کرد.[۸] برای امنیت بیشتر، ده ترکیب مختلف از الگوریتمهای آبشاری موجود است:[۹]

- AES–توفیش

- AES–توفیش–Serpent

- کاملیا-کوزنیچیک

- کاملیا-Serpent

- Kuznyechik–AES

- Kuznyechik–Serpent–Camellia

- Kuznyechik – توفیش

- Serpent – AES

- Serpent–توفیش–AES

- توفیش–Serpent

توابع هش رمزنگاری موجود برای استفاده در وراکریپت عبارتند از RIPEMD-160، SHA-256، SHA-512، Streebog و Whirlpool.[۱۰]

حالت عملیات رمز بلوکی وراکریپت XTS است.[۱۱] این کلید هدر و کلید هدر ثانویه (حالت XTS) را با استفاده از PBKDF2 با نمک ۵۱۲ بیتی تولید میکند. بهطور پیشفرض، بسته به تابع هش اصلی مورد استفاده، بین ۲۰۰۰۰۰ تا ۶۵۵۳۳۱ تکرار انجام میشوند.[۱۲] کاربر میتواند آن را سفارشی کند تا از ۲۰۴۸ شروع شود.[۱۲]

بهبودهای امنیتی[ویرایش]

- تیم توسعه وراکریپت فرمت ذخیرهسازی تروکریپت را در برابر حمله آژانس امنیت ملی (NSA) بسیار آسیبپذیر میدانست، بنابراین فرمت جدیدی ایجاد کرد که با تروکریپت ناسازگار است. وراکریپت همچنان قادر به باز کردن و تبدیل حجمها در قالب تروکریپت است.[۱۳][۱۴]

- یک ممیزی امنیتی مستقل از تروکریپت که در ۲۹ سپتامبر ۲۰۱۵ منتشر شد، نشان داد تروکریپت شامل دو آسیبپذیری در درایور نصب ویندوز است که به مهاجم اجازه اجرای کد دلخواه و افزایش امتیاز از طریق ربودن DLL را میدهد.[۱۵] این مشکل در وراکریپت در ژانویه ۲۰۱۶ برطرف شد[۱۶]

- در حالی که تروکریپت از ۱۰۰۰ تکرار از الگوریتم PBKDF2 - RIPEMD 160 برای پارتیشنهای سیستم استفاده میکند، وراکریپت بهطور پیشفرض از ۲۰۰۰۰۰ یا ۳۲۷۶۶۱ تکرار استفاده میکند (که بسته به الگوریتم استفاده شده توسط کاربر قابل تنظیم است تا کمتر از ۲۰۴۸ باشد).[۱۲] برای کانتینرهای استاندارد و سایر پارتیشنها، وراکریپت از ۶۵۵۳۳۱ تکرار RIPEMD160 و ۵۰۰۰۰۰ تکرار SHA-2 و Whirlpool بهطور پیشفرض استفاده میکند (که توسط کاربر تا ۱۶۰۰۰ قابل تنظیم است).[۱۲] در حالی که این تنظیمات پیشفرض وراکریپت را در باز کردن پارتیشنهای رمزگذاری شده کندتر میکند، حملات حدس زدن رمز عبور را نیز کندتر میکند.[۱۷]

- علاوه بر این، از نسخه ۱٫۱۲، ویژگی جدیدی به نام "Personal Iterations Multiplier" (PIM) پارامتری را ارائه میدهد که مقدار آن برای کنترل تعداد تکرارهای استفاده شده توسط تابع مشتق کلید هدر استفاده میشود، در نتیجه حملات brute-force را بهطور بالقوه دشوارتر میکند. وراکریپت خارج از جعبه از یک مقدار PIM معقول برای بهبود امنیت استفاده میکند،[۱۸] اما کاربران میتوانند مقدار بالاتری را برای افزایش امنیت ارائه دهند. نقطه ضعف اصلی این ویژگی این است که روند باز کردن بایگانیهای رمزگذاری شده را حتی کندتر میکند.[۱۸][۱۹][۲۰][۲۱]

- یک آسیبپذیری در بوت لودر در ویندوز برطرف شد و بهینهسازیهای مختلفی نیز انجام شد. توسعه دهندگان پشتیبانی از SHA-256 را به گزینه رمزگذاری بوت سیستم اضافه کردند و همچنین یک مشکل امنیتی ShellExecute را برطرف کردند. کاربران لینوکس و macOS از پشتیبانی از دیسکهای سخت با اندازههای بخش بزرگتر از ۵۱۲ بهره میبرند. لینوکس همچنین از قالب بندی NTFS حجمها پشتیبانی میکند.

- پسوردهای یونیکد از نسخه ۱٫۱۷ در همه سیستم عاملها پشتیبانی میشوند (به جز رمزگذاری سیستم در ویندوز).[۱۳]

- وراکریپت قابلیت بوت کردن پارتیشنهای سیستم را با استفاده از UEFI در نسخه 1.18a اضافه کرد.[۱۳]

- گزینه فعال/غیرفعال کردن پشتیبانی از فرمان TRIM برای درایوهای سیستمی و غیر سیستمی در نسخه ۱٫۲۲ اضافه شد.[۱۳]

- پاک کردن کلیدهای رمزگذاری سیستم از RAM در هنگام خاموش کردن / راه اندازی مجدد به کاهش برخی از حملات بوت سرد، اضافه شده در نسخه ۱٫۲۴ کمک میکند.[۱۳]

- رمزگذاری رم برای کلیدها و رمزهای عبور در سیستمهای 64 بیتی در نسخه ۱٫۲۴ اضافه شد.[۱۳]

حسابرسی وراکریپت[ویرایش]

QuarksLab ممیزی نسخه ۱٫۱۸ را از طرف صندوق بهبود فناوری منبع باز (OSTIF) انجام داد که ۳۲ روز انسان طول کشید. حسابرس نتایج را در ۱۷ اکتبر ۲۰۱۶ منتشر کرد[۱۳][۲۲][۲۳] در همان روز، IDRIX نسخه ۱٫۱۹ را منتشر کرد که آسیبپذیریهای اصلی شناسایی شده در ممیزی را برطرف کرد.[۲۴]

موسسه فراونهوفر برای فناوری اطلاعات امن (SIT) ممیزی دیگری را در سال ۲۰۲۰ به دنبال درخواست اداره فدرال امنیت اطلاعات آلمان (BSI) انجام داد و نتایج را در اکتبر ۲۰۲۰ منتشر کرد[۲۵][۲۶]

اقدامات احتیاطی امنیتی[ویرایش]

انواع مختلفی از حملات وجود دارد که تمام رمزگذاری دیسک مبتنی بر نرمافزار در برابر آنها آسیبپذیر است. همانند تروکریپت، اسناد وراکریپت به کاربران دستور میدهد تا اقدامات احتیاطی امنیتی مختلفی را برای کاهش این حملات دنبال کنند،[۲۷][۲۸] که چند مورد از آنها در زیر به تفصیل آمدهاست.

کلیدهای رمزگذاری ذخیره شده در حافظه[ویرایش]

وراکریپت کلیدهای خود را در RAM ذخیره میکند. در برخی از رایانههای شخصی، DRAM محتویات خود را برای چند ثانیه پس از قطع برق (یا اگر دما کاهش یابد، مدت بیشتری حفظ میکند). حتی اگر مقداری تخریب در محتویات حافظه وجود داشته باشد، الگوریتمهای مختلف ممکن است بتوانند کلیدها را بازیابی کنند. این روش که به عنوان حمله راهاندازی سرد شناخته میشود (که به ویژه برای رایانه نوت بوکی که در حالت روشن، معلق یا قفل صفحه به دست میآید اعمال میشود)، با موفقیت برای حمله به یک سیستم فایل محافظت شده توسط نسخههای تروکریپت نسخه 4.3a و 5.0a در سال 2008.[۲۹] با نسخه ۱٫۲۴، وراکریپت گزینه رمزگذاری کلیدهای RAM و رمزهای عبور در نسخههای x64 ویندوز، با سربار CPU کمتر از ۱۰٪ و گزینه پاک کردن تمام کلیدهای رمزگذاری از حافظه زمانی که دستگاه جدیدی متصل است، اضافه کرد.[۱۳]

سختافزار دستکاری شده[ویرایش]

اسناد وراکریپت بیان میکند که وراکریپت نمیتواند دادهها را روی رایانه ایمن کند، اگر مهاجم بهطور فیزیکی به آن دسترسی داشته باشد و وراکریپت مجدداً توسط کاربر در رایانه در معرض خطر استفاده میشود. این روی مورد معمول رایانه دزدیده، گم شده یا مصادره شده تأثیری ندارد.[۳۰] مهاجمی که به کامپیوتر دسترسی فیزیکی دارد، میتواند، برای مثال، یک کیلاگر سختافزار یا نرمافزار، یک دستگاه گذرگاه مستر که حافظه را ضبط میکند، نصب کند یا هر سختافزار یا نرمافزار مخرب دیگری را نصب کند، که به مهاجم اجازه میدهد تا دادههای رمزگذاری نشده (از جمله کلیدهای رمزگذاری و رمزهای عبور) را ضبط کند) یا برای رمزگشایی دادههای رمزگذاری شده با استفاده از رمزهای عبور ضبط شده یا کلیدهای رمزگذاری؛ بنابراین امنیت فیزیکی مقدمه اساسی یک سیستم امن است.[۳۱]

برخی از انواع بدافزارها برای ثبت ضربههای کلید طراحی شدهاند، از جمله رمزهای عبور تایپشده، که ممکن است سپس از طریق اینترنت برای مهاجم ارسال شوند یا در یک درایو محلی رمزگذارینشده ذخیره شوند که مهاجم ممکن است بعداً، زمانی که دسترسی فیزیکی به آن پیدا کرد، بتواند آن را بخواند. کامپیوتر رایانه.[۳۲]

ماژول پلتفرم مورد اعتماد[ویرایش]

وراکریپت از ماژول پلتفرم قابل اعتماد (TPM) استفاده نمیکند. سؤالات متداول وراکریپت نظر منفی توسعه دهندگان اصلی تروکریپت را کلمه به کلمه تکرار میکند.[۳۳] توسعه دهندگان تروکریپت بر این عقیده بودند که هدف انحصاری TPM «محافظت در برابر حملاتی است که مهاجم را ملزم به داشتن امتیازات سرپرست یا دسترسی فیزیکی به رایانه میکند». مهاجمی که دسترسی فیزیکی یا مدیریتی به رایانه دارد، میتواند TPM را دور بزند، به عنوان مثال، با نصب یک Logger ضربهای کلید سختافزاری، با تنظیم مجدد TPM، یا با گرفتن محتویات حافظه و بازیابی کلیدهای صادرشده توسط TPM. متن محکوم کننده تا آنجا پیش میرود که ادعا میکند TPM کاملاً اضافی است.[۳۴]

درست است که پس از دستیابی به دسترسی فیزیکی نامحدود یا امتیازات اداری، دور زدن سایر اقدامات امنیتی موجود فقط مسئله زمان است.[۳۵][۳۶] با این حال، متوقف کردن یک مهاجم با داشتن امتیازات اداری هرگز یکی از اهداف TPM نبودهاست. برای جزئیات (به ماژول پلتفرم مورد اعتماد § که استفاده میکند مراجعه کنید. با این حال، TPM ممکن است میزان موفقیت حمله راهاندازی سرد را که در بالا توضیح داده شد کاهش دهد.[۳۷][۳۸][۳۹][۴۰][۴۱] TPM همچنین به عنوان مستعد حملات SPI شناخته شدهاست.[۴۲]

انکار قابل قبول[ویرایش]

مانند پیشگامش تروکریپت، وراکریپت از انکار قابل قبول حمایت میکند.[۴۳] زیرا اجازه میدهد یک «مجموعه پنهان» در یک حجم دیگر ایجاد شود.[۴۴] نسخههای ویندوز وراکریپت میتوانند یک سیستم عامل رمزگذاری شده پنهان که ممکن است وجود آن انکار شود ایجاد و اجرا کنند.[۴۵] اسناد وراکریپت راههایی را که ویژگیهای انکار حجم پنهان ممکن است به خطر افتاده باشد (به عنوان مثال، توسط نرمافزار شخص ثالث که ممکن است اطلاعات را از طریق فایلهای موقت یا از طریق ریز عکسها به خطر بیندازد) و راههای احتمالی برای جلوگیری از این موارد را فهرست میکند.[۲۷]

کارایی[ویرایش]

وراکریپت از موازی سازی پشتیبانی میکند[۴۶] رمزگذاری برای سیستمهای چند هسته ای در مایکروسافت ویندوز، عملیات خواندن و نوشتن خط لوله (شکلی از پردازش ناهمزمان)[۴۶] برای کاهش عملکرد رمزگذاری و رمزگشایی. در پردازندههایی که از مجموعه دستورالعملهای AES-NI پشتیبانی میکنند، وراکریپت از AES با شتاب سختافزاری برای بهبود عملکرد بیشتر پشتیبانی میکند.[۴۶] در CPUهای ۶۴ بیتی وراکریپت از پیادهسازی اسمبلی بهینه Twofish, Serpent و Camellia استفاده میکند.[۱۳]

مدل مجوز و منبع[ویرایش]

وراکریپت از پروژه تروکریپت که از آن زمان متوقف شده بود در سال ۲۰۱۳ جدا شد.[۷] و در ابتدا حاوی کدهای تروکریپت بود که تحت مجوز تروکریپت ۳٫۰ منتشر شد. در سالهای پس از آن، تعداد بیشتری از کدهای وراکریپت تحت مجوز آپاچی ۲٫۰ بازنویسی و منتشر شدهاند.

مجوز تروکریپت بهطور کلی به عنوان منبع در دسترس در نظر گرفته میشود اما رایگان و منبع باز نیست، همچنین مجوز آپاچی بهطور جهانی رایگان و منبع باز در نظر گرفته میشود و مجوز مختلط وراکریپت بهطور گسترده اما بهطور کلی به عنوان منبع باز و رایگان در نظر گرفته نمیشود.

در ۲۸ مه ۲۰۱۴ تروکریپت تحت شرایط غیرعادی رها شد،[۴۷][۴۸][۴۹] و هیچ راهی برای تماس با توسعه دهندگان سابق وجود ندارد.

وراکریپت به عنوان رایگان و منبع باز در نظر گرفته میشود توسط:

- دنیای کامپیوتر[۵۰]

- Techspot[۵۱]

- صندوق بهبود فناوری منبع باز داکداکگو[۵۲][۵۳]

- سورسفورج[۵۴]

- صندوق فناوری باز[۵۵]

- Fosshub[۵۶]

- opensource.com[۵۷]

- فسمینت[۵۸]

وراکریپت در نظر گرفته میشود که رایگان و منبع باز نیست توسط:

- دبیان[۵۹]

- برخی از اعضای پیشگامان متنباز از جمله مدیر،[۶۰] نسبت به نسخه قدیمی مجوز تروکریپت ابراز نگرانی کردند، اما خود OSI تصمیمی در مورد تروکریپت یا وراکریپت منتشر نکردهاست.

- بنیاد نرمافزار آزاد مجوز تروکریپت را غیر رایگان تعیین کردهاست.[۶۱] FSF تصمیمی در مورد مجوز وراکریپت منتشر نکردهاست.

بیشتر این موارد به این دلیل است که وراکریپت و تروکریپت مجوزهای پشتیبانی یا تأیید شده ندارند. به عنوان مثال، FSF تمام مجوزهایی را که تحت سری مجوزهای گنو نیستند و با مجوز گنو تداخل دارند، غیر رایگان میداند.[۶۲] دبیان تمام نرمافزارهایی را که دستورالعملهای DFSG خود را رعایت نمیکنند در نظر میگیرد.

جستارهای وابسته[ویرایش]

منابع[ویرایش]

- ↑ "Contact Us – IDRIX". Retrieved 16 November 2016.

- ↑ "VeraCrypt - Free Open source disk encryption with strong security for the Paranoid". Veracrypt. Retrieved 2022-05-07.

- ↑ "root/License.txt". VeraCrypt. TrueCrypt Foundation. 17 Oct 2016. Retrieved 23 Jul 2018.

- ↑ "VeraCrypt - Free Open source disk encryption with strong security for the Paranoid". veracrypt.fr.

- ↑ "VeraCrypt Volume". VeraCrypt Official Website. Retrieved February 16, 2015.

- ↑ "Operating Systems Supported for System Encryption". VeraCrypt Official Website. Retrieved February 16, 2015.

- ↑ ۷٫۰ ۷٫۱ Rubens, Paul (October 13, 2014). "VeraCrypt a Worthy TrueCrypt Alternative". eSecurity Planet. Quinstreet Enterprise. Archived from the original on December 3, 2018. Retrieved February 16, 2015.

- ↑ Pauli, Darren (October 18, 2016). "Audit sees VeraCrypt kill critical password recovery, cipher flaws". The Register. Archived from the original on November 15, 2018.

- ↑ "Encryption Algorithms". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ↑ "Hash Algorithms". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ↑ "Modes of Operation". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ↑ ۱۲٫۰ ۱۲٫۱ ۱۲٫۲ ۱۲٫۳ "Header Key Derivation, Salt, and Iteration Count". VeraCrypt Documentation. IDRIX. Retrieved 2019-02-19.

- ↑ ۱۳٫۰ ۱۳٫۱ ۱۳٫۲ ۱۳٫۳ ۱۳٫۴ ۱۳٫۵ ۱۳٫۶ ۱۳٫۷ ۱۳٫۸ "VeraCrypt - Free Open source disk encryption with strong security for the Paranoid".

- ↑ Castle, Alex (March 2015). "Where Are We At With TrueCrypt?". Maximum PC. p. 59.

- ↑ Constantin, Lucian (September 29, 2015). "Newly found TrueCrypt flaw allows full system compromise". PCWorld. Archived from the original on April 19, 2019.

- ↑ "oss-sec: CVE-2016-1281: TrueCrypt and VeraCrypt Windows installers allow arbitrary code execution with elevation of privilege". seclists.org.

- ↑ Rubens, Paul (June 30, 2016). "VeraCrypt a worthy TrueCrypt Alternative". eSecurity Planet. Archived from the original on December 3, 2018.

- ↑ ۱۸٫۰ ۱۸٫۱ "PIM". veracrypt.fr. Retrieved 7 June 2017.

- ↑ Khandelwal, Swati (11 August 2015). "Encryption Software VeraCrypt 1.12 Adds New PIM Feature To Boost Password Security". The Hacker News. Archived from the original on 10 April 2019. Retrieved 5 June 2017.

- ↑ Brinkmann, Martin (7 August 2015). "TrueCrypt alternative VeraCrypt 1.12 ships with interesting PIM feature". Ghacks. Archived from the original on 10 April 2019. Retrieved 5 June 2017.

- ↑ "Transcript of Episode #582". GRC.com. Retrieved 5 June 2017.

- ↑ "The VeraCrypt Audit Results". OSTIF. October 17, 2016. Archived from the original on May 12, 2019. Retrieved October 18, 2016.

- ↑ QuarksLab (October 17, 2016). VeraCrypt 1.18 Security Assessment (PDF) (Report). OSTIF. Archived (PDF) from the original on August 7, 2018. Retrieved October 18, 2016.

- ↑ Bédrune, Jean-Baptiste; Videau, Marion (October 17, 2016). "Security Assessment of VeraCrypt: fixes and evolutions from TrueCrypt". QuarksLab. Archived from the original on May 7, 2019. Retrieved October 18, 2016.

- ↑ "VeraCrypt / Forums / General Discussion: Germany BSI Security Evaluation of VeraCrypt". sourceforge.net. Retrieved 2021-12-01.

- ↑ "Security Evaluation of VeraCrypt". Federal Office for Information Security (BSI). 2020-11-30. Retrieved 2022-07-27.

- ↑ ۲۷٫۰ ۲۷٫۱ "Security Requirements and Precautions Pertaining to Hidden Volumes". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ↑ "Security Requirements and Precautions". VeraCrypt Documentation. IDRIX. Retrieved February 16, 2015.

- ↑ Halderman, J. Alex; et al. (July 2008). Lest We Remember: Cold Boot Attacks on Encryption Keys (PDF). 17th USENIX Security Symposium. Archived (PDF) from the original on May 12, 2019.

- ↑ "Physical Security". VeraCrypt Documentation. IDRIX. 2015-01-04. Retrieved 2015-01-04.

- ↑ Schneier, Bruce (October 23, 2009). ""Evil Maid" Attacks on Encrypted Hard Drives". Schneier on Security. Archived from the original on May 25, 2014. Retrieved May 24, 2014.

- ↑ "Malware". VeraCrypt Documentation. IDRIX. 2015-01-04. Retrieved 2015-01-04.

- ↑ "FAQ". veracrypt.fr. IDRIX. 2 July 2017.

- ↑ "TrueCrypt User Guide" (PDF). truecrypt.org. TrueCrypt Foundation. 7 February 2012. p. 129.

- ↑ Culp, Scott (2000). "Ten Immutable Laws Of Security (Version 2.0)". TechNet Magazine. Microsoft. Archived from the original on 9 December 2015.

- ↑ Johansson, Jesper M. (October 2008). "Security Watch Revisiting the 10 Immutable Laws of Security, Part 1". TechNet Magazine. Microsoft. Archived from the original on 10 April 2017.

- ↑ "LUKS support for storing keys in TPM NVRAM". github.com. 2013. Archived from the original on September 16, 2013. Retrieved December 19, 2013.

- ↑ Greene, James (2012). "Intel Trusted Execution Technology" (PDF) (white paper). Intel. Archived from the original (PDF) on June 11, 2014. Retrieved December 18, 2013.

- ↑ Autonomic and Trusted Computing: 4th International Conference (Google Books). ATC. 2007. ISBN 978-3-540-73546-5. Archived from the original on August 19, 2020. Retrieved May 31, 2014.

- ↑ Pearson, Siani; Balacheff, Boris (2002). Trusted computing platforms: TCPA technology in context. Prentice Hall. ISBN 978-0-13-009220-5. Archived from the original on March 25, 2017. Retrieved July 21, 2016.

- ↑ "SetPhysicalPresenceRequest Method of the Win32_Tpm Class". Microsoft. Archived from the original on May 19, 2009. Retrieved June 12, 2009.

- ↑ "TPM Sniffing Attacks Against Non-Bitlocker Targets". secura.com. 2022. Archived from the original on June 30, 2022. Retrieved November 30, 2022.

- ↑ "Plausible Deniability". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ↑ "Hidden Volume". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ↑ ۴۶٫۰ ۴۶٫۱ ۴۶٫۲ "VeraCrypt User Guide" (1.0f ed.). IDRIX. 2015-01-04.

- ↑ Buchanan, Bill (May 30, 2014). "Encryption software TrueCrypt closes doors in odd circumstances". The Guardian. Retrieved April 9, 2022.

- ↑ Ratliff, Evan (March 30, 2016). "The Strange Origins of TrueCrypt, ISIS's Favored Encryption Tool". The New Yorker. Retrieved April 9, 2022.

- ↑ Buchanan, Bill (Nov 5, 2018). "The Fall of TrueCrypt and Rise of VeraCrypt". medium.com. Medium. Retrieved April 9, 2022.

- ↑ Constantin, Lucian (October 18, 2016). "Critical flaws found in open-source encryption software VeraCrypt". pcworld.com. PC World. Retrieved April 9, 2022.

- ↑ Long, Heinrich (August 3, 2020). "How to Encrypt Files, Folders and Drives on Windows". techspot.com. Techspot. Retrieved April 9, 2022.

- ↑ Hall, Christine (May 4, 2016). "DuckDuckGo Gives $225,000 to Open Source Projects". fossforce.com. FOSS Force. Retrieved April 9, 2022.

- ↑ "A Special Thank You to DuckDuckGo for Supporting OSTIF and VeraCrypt". ostif.org. Open Source Technology Fund. May 3, 2016. Retrieved April 9, 2022.

- ↑ "Need strong security? VeraCrypt is an open source disk encryption software that gives extra security against brute-force attacks". sourceforge.net. SourceForge. February 8, 2020. Retrieved April 9, 2022.

- ↑ McDevitt, Dan (July 18, 2018). "Privacy and anonymity-enhancing operating system Tails continued the implementation of open-source disk encryption software VeraCrypt into the GNOME user interface". opentech.fund. Open Technology Fund. Retrieved April 9, 2022.

- ↑ "VeraCrypt is a free, open source disk encryption program". fosshub.com. FOSSHub. Jan 17, 2021. Retrieved April 9, 2022.

- ↑ Kenlon, Seth (April 12, 2021). "VeraCrypt offers open source file-encryption with cross-platform capabilities". opensource.com. opensource.com. Retrieved April 9, 2022.

- ↑ Afolabi, Jesse (March 5, 2021). "Veracrypt – An Open Source Cross-Platform Disk Encryption Tool". fossmint.com. FOSSMINT. Retrieved April 9, 2022.

- ↑ "Debian Bug report logs - #814352: ITP: veracrypt -- Cross-platform on-the-fly encryption". bugs.debian.org. 10 February 2016.

- ↑ Phipps, Simon (2013-11-15), "TrueCrypt or false? Would-be open source project must clean up its act", InfoWorld, archived from the original on 2019-03-22, retrieved 2014-05-20

- ↑ "Nonfree Software Licenses". gnu.org. Free Software Foundation Licensing and Compliance Lab. January 12, 2022. Retrieved April 9, 2022.

- ↑ "Various Licenses and Comments about Them". Free Software Foundation. Archived from the original on 2022-12-30.

پیوند به بیرون[ویرایش]

| در ویکیانبار پروندههایی دربارهٔ وراکریپت موجود است. |