استاندارد رمزنگاری دادههای تغییریافته

در رمزنگاری، روش استاندارد رمزنگاری داده های تغییریافته (به انگلیسی: DES-X)، نوعی الگوریتم مشابه استاندارد رمزنگاری دادهها است و به صورت رمزگذاری قطعهای با کلید متقارن است. از این رمزگذاری به وسیلهی سفیدکردن کلید برای افزایش پیچیدگی حمله جستجوی فراگیر استفاده میشود.

الگوریتم اصلی استاندارد رمزنگاری دادهها در سال 1976 با یک کلید به طول 56 بیت معرفی شد که شامل حالت برای کلید میشد.

پس از انتشار این این الگوریتم، یک انتقادی وجود داشت که شاید حملههای جستجوی فراگیر قابل انجام توسط دولتهای بزرگ مخصوصا آژانس امنیت ملی ایالت متحده باشد. یک روش برای افزایش طول کلید روش رمزنگاری استاندارد رمزنگاری دادهها بدون تغییر در الگوریتم آن، روش استاندارد رمزنگاری داده های تغییریافته (به انگلیسی: DES-X) بود که توسط رونالد ریوست در ماه مه 1984 پیشنهاد داده شد.

این الگوریتم در کتابخانهی رمزنگاری RSA BSAFE از سال 1980 قرارداده شده بود.

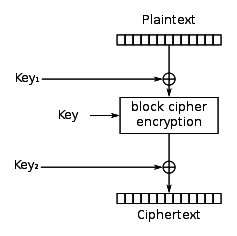

الگوریتم استاندارد رمزنگاری داده های تغییریافته روش استاندارد رمزنگاری دادهها را با اضافهکردن دو کلید به طول 64 بیت گسترش داد. در این روش قبل از شروع، متن آشکار با یک کلید () به طول 64 بیت، یایانحصاری میشود و پس از اعمال استاندارد رمزنگاری دادهها ، نتیجه یکبار دیگر با یک کلید () به طول 64 بیت یایانحصاری میشود تا متن رمزشده نهایی تولید شود.

در این روش طول کلید به مقدار بیت تغییر کرد.

اما، طول مؤثر کلید (از نظر امنیت) تنها به مقدار بیت افزایش پیدا کرد. (مقدار M برابر تعداد متونی است که یک حملهکننده میتواند در حمله با متن اصلی منتخب داشته باشد و نشاندهندهی لگاریتم دودویی است.)

همچنین الگوریتم استاندارد رمزنگاری داده های تغییریافته مقدار مقاومت الگوریتم استاندارد رمزنگاری دادهها را در برابر تحلیلهای دیفرانسیلی (به انگلیسی: Differential cryptanalysis) و تحلیلهای خطی (به انگلیسی: Linear cryptanalysis) افزایش داد، اگر چه که میزان پیشرفت در آنها بسیار کمتر از مورد حملات جستجوی فراگیر بود. تخمین زده شد که در این روش جدید، تحلیل دیفرانسیلی نسبت به مورد در رمزگذاری استاندارد رمزنگاری دادهها، برای شکستن کلید نیاز به متن منتخب دارد. همچنین در روش تحلیل خطی، نسبت به مورد در DES یا برای استاندارد رمزنگاری دادههابا حالت زیرکلیدهای مستقل[۱]، برای شکستن کلیدنیاز به متن آشکار مشخص است. همچنین دقت کنید که به دلیل طول قطعه 64 بیتی در رمزگذاری استاندارد رمزنگاری دادهها، با وجود متن آشکار (چه به صورت انتخابشده یا به صورت مشابه در این حالت)، میتواند الگوریتم استاندارد رمزنگاری دادهها(یا هر الگوریتم رمزگذاری قطعهای با طول قطعه 64 بیت) را در صورت مشخصبودن کلیه فرآیند تولید آن، به صورت کامل شکست.

جدای از روشهای تحلیل خطی یا دیفرانسیلی، هماکنون بهترین حمله روی استاندارد رمزنگاری داده های تغییریافته، حمله متن آشکار معلوم است که توسط بیروکو-وانگر (به انگلیسی: Biryukov-Wagner) [۲] کشف شده و نیاز به متن آشکار و زمان برای تحلیل نیاز دارد. همچنین این حمله میتواند به یک حمله از نوع متن رمزشده مشخص تبدیل شود که در آن، به همان مقدار داده نیاز میباشد و تنها میزان زمان نیاز برای شکستن آن به افزایش یافته است.

جستارهای وابسته[ویرایش]

منابع[ویرایش]

- ↑ Biham, Eli; Shamir, Adi (July 19, 1990). Differential Cryptanalysis of DES-like Cryptosystems. Weizmann Institute of Science. p. 105.

- ↑ Biryukov, Alex; Wagner, David. "Advanced Slide Attacks" (PDF). Eurocrypt 2000, Springer-Verlag.

- Joe Kilian and Phillip Rogaway, How to protect DES against exhaustive key search(PDF), Advances in Cryptology - Crypto '96, Springer-Verlag (1996), pp. 252–267.

- P. Rogaway, The security of DESX (PostScript), CryptoBytes 2(2) (Summer 1996).