آدرس مک

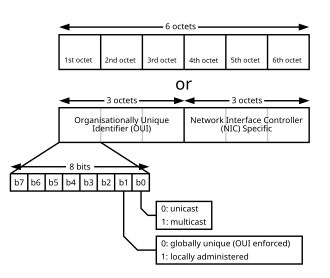

مکآدرس، آدرس مک یا آدرس فیزیکی (به انگلیسی: MAC address، media access control address) نشانی عددی یکتایی است که به صورت سختافزاری در کارت واسط شبکه در کارخانه حک شدهاست. این نوع آدرسدهی موجب شناسایی منحصر به فرد کارت واسط شبکه در بین کارتها میشود و برای ارتباط در لایه بالای لایه فیزیکی (پیوند داده) استفاده میشود. طول این آدرس ۶ یا ۸ بایت است[۱]. استاندارد این آدرسدهی توسط انجمن مهندسان برق و الکترونیک (IEEE) تحت عنوان EUI-48 تعیین شده است. این استاندارد جایگزین MAC-48 و EUI-64 شده است.

کلیه دستگاهها مانند کامپیوترهای شخصی، تلفنهای هوشمند، مودمهای خانگی، لپتاپها و امثال آن که به یک شبکه متصل میشوند دارای یک مک آدرس اختصاصی هستند که از طریق آن در یک شبکه دادهها به مقصد و واسط شبکه مشخص ارسال میشوند.

تفاوت اصلی آدرس مک با آدرس آی پی در این است که آدرس آی پی در پروتکل TCP/IP و در یک لایه نرمافزاری تعیین میشود ولی آدرس مک در لایه سخت افزاری واقع شدهاست به عبارت دیگر آدرس مک یک آدرس فیزیکی از پیش مشخص شده بر روی کارت واسط شبکه است ولی آدرس آی پی یک آدرس مجازی است که در لایه نرمافزاری شبکه تعیین می گردد.

به عبارت سادهتر آدرس مک حکم کد ملی شخص را دارد که ثابت است، اما آدرس IP مانند کد پستی محل سکونت است که میتواند برای همان شخص تغییر کند. البته باید دانست که روشهایی برای تغییر موقت مک آدرس موجودند.

ساختار ظاهری[ویرایش]

آدرس مک از ۶ جفت عدد هگزادسیمال و از دو قسمت تشکیل شده است به ترتیب از چپ به راست: 1. شاخص یکتای سازمانی (OUI) و 2. قسمت کنترل کننده شبکه، که هر کدام دارای 3 جفت عدد هستند. به هر جفت عدد یک هشتتایی (octet به انگلیسی) گفته می شود. قسمت اول (سه جفت) مربوط به تولید کننده سخت افزاری اختصاص دارد مثلاً تولیدات شرکت گوگل با 3C:5A:B4 و تولیدات شرکت cisco با CC:46:D6 شروع می شوند.

روش نمایش[ویرایش]

سه روش برای نمایش وجود دارد که به ترتیب محبوبیت و متداول بودن در زیر آورده شده اند:

- جدا کننده ":" مثل 01:23:45:67:89:AB یا FF:FF:FF:FF:FF:FF

- جدا کننده "-" مثل 01-23-45-67-89-AB یا AB-4T-F3-5U-78-C1

- جدا کننده "." مثل 0123.4567.89ab یا ABCD.EFGH.IJKL

جزئیات آدرس مک[ویرایش]

نوع ۶ بایت (۴۸ بیت) آدرس مک ۲۴۸ یا 281,474,976,710,656 آدرس ممکن را میدهد.

برای آدرس سختافزار دو روش شمارهگذاری مختلف وجود دارد (UAA و LAA).

محدوده آدرس های گروهی و محلی[ویرایش]

بیت های U/L و I/G به طور مستقل مدیریت می شوند و نمونه هایی از هر چهار احتمال وجود دارد.[۲] IPv6 چندپخشی از آدرسهای MAC چندپخشی با مدیریت محلی در محدوده 33-33-xx-xx-xx-xx (با تنظیم هر دو بیت بر روی 1) استفاده میکند.[۳]

با توجه به مکان بیتهای U/L و I/G، میتوان آنها را بدر هر یک از ارقام آدرس مک همانطور که در جدول زیر نشان داده شده است تشخیص داد:

U/L I/G

|

مدیریت شده جهانی | مدیریت شده محلی |

|---|---|---|

| یونیکست (فرد) | x0‑xx‑xx‑xx‑xx‑xx x4‑xx‑xx‑xx‑xx‑xx x8‑xx‑xx‑xx‑xx‑xx xC‑xx‑xx‑xx‑xx‑xx |

x2‑xx‑xx‑xx‑xx‑xx x6‑xx‑xx‑xx‑xx‑xx xA‑xx‑xx‑xx‑xx‑xx xE‑xx‑xx‑xx‑xx‑xx |

| چندپخشی(گروه) | x1‑xx‑xx‑xx‑xx‑xx x5‑xx‑xx‑xx‑xx‑xx x9‑xx‑xx‑xx‑xx‑xx xD‑xx‑xx‑xx‑xx‑xx |

x3‑xx‑xx‑xx‑xx‑xx x7‑xx‑xx‑xx‑xx‑xx xB‑xx‑xx‑xx‑xx‑xx xF‑xx‑xx‑xx‑xx‑xx |

UAA[ویرایش]

Universally Administered Address نوع آدرسی است که بیش از همه استفاده میشود. این آدرس هنگامی که دستگاه ساخته میشود به آن اختصاص مییابد. سه رقم اول آن سازنده را مشخص میکند. و سه رقم دوم که برای هر دستگاه تغییر میکند، دستگاه را مشخص میسازد. هر سازندهای سه رقم منحصر به فرد خود را دارد که OUI Organizationally Unique Identifier نام دارد. برای نمونه در آدرس 00:14:22:01:23:45 سه رقم اول (00:14:22) شناسه OUI شرکت DELL است. شرکتهای بزرگ چندین شناسه OUI دارند.[۱]

LAA[ویرایش]

Locally Administered Address آدرسی است که آدرس دستگاه را عوض میکند. امکان تغییر آدرس LAA به هر طول اجازه دادهشده وجود دارد. وقتی LAA ثبت شد، دستگاه از آن به عنوان آدرس مک استفاده میکند.[۱]

کاربرد ها[ویرایش]

تکنولوژی های شبکه که در زیر امده اند از قالب تعریف شده در EUI-48 استفاده می کنند:

- شبکه های IEEE 802

- FDDI

- ATM

- SAS یا Fibre Channel (تحت زیر بخش WWN)

- استاندارد ITU-T و Gh.n که روشی را جهت ایجاد شبکه های محلی پر سرعت تا 1 گیگا بیت بر ثانیه بر روی سیم کشی موجود در ساختمان ها ( مثل خطوط برق, تلفن و کابل های هم محور) معرفی میکند. لایه "همگرایی پروتکل" در استاندارد Gh.n، فریم های استاندارد اترنت که با EUI-48 تطابق داشته باشند را گرفته و آنها را در کپسول های واحد های داده سرویس مک (MSDUs) در همین استاندارد Gh.n قرار میدهد.

ردیابی[ویرایش]

تصادفی سازی[ویرایش]

به گفته ادوارد اسنودن، آژانس امنیت ملی ایالات متحده دارای سیستمی است که با نظارت بر آدرس های MAC، جابجایی دستگاه های تلفن همراه را در یک شهر ردیابی می کند.[۴] برای جلوگیری از این عمل، اپل شروع به استفاده از آدرسهای مک تصادفی در دستگاههای iOS در حین جستجوی شبکههای بی سیم کرده است.[۵] و فروشندگان دیگر نیز به سرعت پیروی کردند. تصادفیسازی آدرس مک در حین جستجوی شبکه های بی سیم در اندروید با شروع نسخه 6.0،[۶] ویندوز 10،[۷] و هسته لینوکس 3.18 [۸][۹]اضافه شد. پیاده سازی ذاتی تکنیک تصادفی سازی آدرس MAC تا حد زیادی در دستگاه های مختلف متفاوت است. علاوه بر این، نقصها و کاستیهای مختلف در این پیادهسازیها ممکن است به مهاجم اجازه دهد تا یک دستگاه را حتی اگر آدرس MAC آن تغییر کرده باشد، ردیابی کند، بهعنوان مثال، می توان از روی جستجوی گره های دیگر[۱۰][۱۱] یا زمانبندی درخواست های دستگاه به هویت آن پی برد. [۱۲] اگر آدرسهای MAC تصادفی استفاده نشود، محققان تأیید کردهاند که میتوان یک (شخص حقیقی) را به یک آدرس MAC بیسیم خاص پیوند داد.[۱۳][۱۴]

نشت اطلاعات دیگر[ویرایش]

با استفاده از نقاط دسترسی بیسیم در حالت SSID پنهان (جهت افزایش پوشش شبکه)، در صورتی که بسته های جستجو برای ارسال و دریافت پیکربندی نیاز به ارسال SID داشته باشند، یک دستگاه بیسیم تلفن همراه هنگام جابجایی ممکن است نه تنها آدرس MAC خود را، بلکه حتی آدرسهای مک مرتبط با SSID هایی که قبلاً به آنها وصل شده است را نیز فاش کند. حالتهای جایگزین برای جلوگیری از این مشکل وجود دارد. [۱۵]

ناشناس سازی[ویرایش]

کاربرد در تجهیزات[ویرایش]

در شبکه هایی مانند اترنت، انتظار داریم که آدرس مک هر گره را در آن بخش از شبکه به طور منحصر به فرد مشخص و متمایز کند و با این کار اجازه می دهد برای هر میزبان خاص، فریم ها علامت گذاری شوند. با این کار، آدرس مک، زیربنای لایه پیوند (لایه دوم OSI) را تشکیل می دهد و بدین وسیله پروتکل های لایه بالاتر میتوانند برای ایجاد شبکه های پیچیده و کارآمدتر از آن استفاده کنند.

بسیاری از رابط های شبکه تغییر آدرس مک را پشتیبانی می کنند. در اکثر سیستمهای شبهیونیکس، فرمان ifconfig را می توان جهت حذف و اضافه نام مستعار آدرس پیوند استفاده شود. برای مثال، فرمان ifconfig فعال در NetBSD می تواند برای تعیین اینکه کدام یک از آدرسهای موجود در یک لیست خاص فعال شود، استفاده شود.[۱۶] در نتیجه، امکان تصادفیسازی آدرس مک در زمان راهاندازی یا قبل از برقراری اتصال شبکه توسط اسکریپتها و ابزارهای مختلف پیکربندی ممکن است.

تغییر آدرس های مک در مجازی سازی شبکه ضروری است. در روش جعل آدرس مک، از تغییر آدرس مک جهت بهره برداری از آسیب پذیری های امنیتی یک سیستم کامپیوتری استفاده می شود. برخی از سیستمعاملهای مدرن، مانند Apple iOS و Android، به ویژه در دستگاههای تلفن همراه، به گونه ای طراحی شده اند که هنگام جستجوی نقاط دسترسی بیسیم، با هدف دوری از سیستمهای ردیاب، از تخصیص تصادفی آدرس مک به رابط شبکه بهره ببرند.[۱۷][۱۸]

در شبکههای پروتکل اینترنت (IP)، برای دستیابی به آدرس مک یک رابط شبکه که به یک آدرس IP منتسب شده است، در IPv4 از پروتکل تفکیک آدرس و در IPv6 از پروتکل کشف همسایه استفاده می کنیم. این پروتکل ها آدرسهای لایه 3 را به آدرس لایه 2 در مدل OSI مرتبط می کنند.

منابع[ویرایش]

- ↑ ۱٫۰ ۱٫۱ ۱٫۲ "What is a MAC Address?" (به انگلیسی). Retrieved 2 September 2013.

- ↑ خطای یادکرد: خطای یادکرد:برچسب

<ref> غیرمجاز؛ متنی برای یادکردهای با نامIEEE Tutorialوارد نشده است. (صفحهٔ راهنما را مطالعه کنید.). - ↑ RFC 7042 2.3.1.

- ↑ Bamford, James (۲۰۱۴-۱۲-۰۱). «The Most Wanted Man in the World». wired.

- ↑ Mamiit, Aaron (۲۰۱۴-۱۲-۰۱). «Apple Implements Random MAC Address on iOS 8. Goodbye, Marketers». Tech Times.

- ↑ «تغییرات Android 6.0». Android Developers. ۲۰۱۸-۰۸-۲۲.

- ↑ «Wireless networking in Windows 10». MSDN. Winkey Wang. تاریخ وارد شده در

|تاریخ=را بررسی کنید (کمک) - ↑ Célestin Matte (December 2017). Wi-Fi Tracking: Fingerprinting Attacks and Counter-Measures. 2017 (Theses). Université de Lyon. Retrieved 2018-08-22.

- ↑ Emmanuel Grumbach. "iwlwifi: mvm: support random MAC address for scanning". Linux commit effd05ac479b. Retrieved 2018-08-22.

- ↑ Vanhoef Mathy and Matte Célestin and Cunche Mathieu and Cardoso Leonardo and Piessens Frank (2016-05-30). "Why MAC address randomization is not enough: An analysis of Wi-Fi network discovery mechanisms". Retrieved 2018-08-22.

{{cite journal}}: Cite journal requires|journal=(help) - ↑ Martin Jeremy and Mayberry Travis and Donahue Collin and Foppe Lucas and Brown Lamont and Riggins Chadwick and Rye Erik C and Brown Dane. "A study of MAC address randomization in mobile devices and when it fails" (PDF). 2017. Archived from the original (PDF) on 22 August 2018. Retrieved 2018-08-22.

- ↑ Matte Célestin and Cunche Mathieu and Rousseau Franck and Vanhoef Mathy (2016-07-18). "Defeating MAC address randomization through timing attacks". Retrieved 2018-08-22.

{{cite journal}}: Cite journal requires|journal=(help) - ↑ Cunche, Mathieu. "I know your MAC Address: Targeted tracking of individual using Wi-Fi" (PDF). 2013. Retrieved 19 December 2014.

- ↑ Muhammad Hassan. "How to Find iPhone MAC Address".

- ↑ "Hidden network no beacons". security.stackexchange.com. Retrieved 16 October 2016.

- ↑ «ifconfig(8) manual page». بایگانیشده از اصلی در ۱۴ ژانویه ۲۰۲۰. دریافتشده در ۲۱ مارس ۲۰۲۲.

- ↑ Mamiit, Aaron (۲۰۱۴-۱۲-۰۱). «"Apple Implements Random MAC Address on iOS 8. Goodbye, Marketers"». Tech Times.

- ↑ «"Android 6.0 Changes"». Android developers. ۲۰۱۸-۰۸-۲۲.

- زاکر، کریک، قاسم زاده، لیلی. راهنمای جامع شبکه. چاپ دوم. تهران : سینا تصویر، ۱۳۸۷. شابک ۹۷۸−۹۶۴−۸۲۳۰−۰۰−۰